Les 15 Plus Grosses Attaques de Piratage

La cybercriminalité et la sécurité en ligne se sont converties en l’un des plus importants problèmes sociaux du XXIe siècle.

Les 15 Plus Grosses Attaques de Piratage !

1 WannaCry

Le profil en ligne de ce ransomware a augmenté de manière considérable au cours des deux dernières années. En utilisant des méthodes de phishing, il bloque ou prend le contrôle d’un système, et les auteurs de l’attaque demandent une rançon en bitcoins.

En quelques jours, des milliers d’organisations et entreprises de 150 pays, y compris le département national des services de santé (NHS) du Royaume-Uni, ont perdu l’accès à leurs réseaux, verrouillés via le cryptage Wannacry. La somme d’argent exigée par les auteurs de l’attaque pour déverrouiller le code était considérable.

2 Le Cyber-Braquage de la Banque du Bangladesh

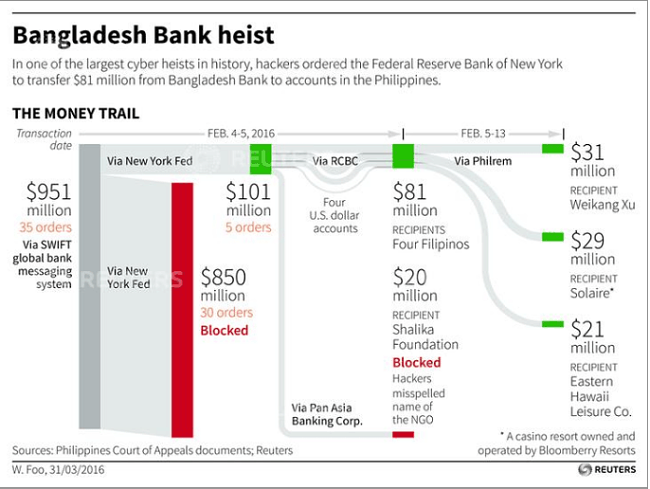

Cette attaque est tristement célèbre pour la manière dont les hackers ont contourné les systèmes informatiques de la banque du Bangladesh.

La bande criminelle à l’origine de l’attaque avait l’intention de retirer près de 850 millions de dollars avant qu’une simple faute d’orthographe ne suscite des soupçons. Les coupables ont tout de même réussi à dérober 81 millions de dollars, dont seulement 18 millions environ ont été recouvrés, et avaient déjà été associés à des attaques perpétrées dans d’autres banques asiatiques.

3 L’échange Bitcoin Mt Gox

Les sites d’échanges et vente de bitcoins sont nombreux. En février 2014, la plate-forme d’échange Mt Gox, la plus grande du monde à l’époque, a soudainement cessé ses activités.

Le développeur français Mark Kerpelẻs, acquéreur de Mt Gox en 2001, a par la suite été arrêté pour fraude et détournement de fonds, bien qu’il ne soit pas directement associé au vol de bitcoins.

4 Spamhaus

Spamhaus est l’une des plus grandes applications anti-spam du monde. Elle conserve une liste de blocage des serveurs connus pour être la source de contenus malveillants.

5 Le Réseau PlayStation

En avril 2011, le groupe de hackers LulzSec s’est infiltré dans le réseau Sony PlayStation.

6 CitiGroup

En 2011, cette cyber-attaque à l’encontre des services financiers Citigroup a révélé la sécurité insuffisante des plates-formes en ligne de l’entreprise. Les hackers ont trouvé un moyen détourné d’accéder à de précieuses données confidentielles.

7 Stuxnet

Il existe plusieurs cas documentés de malware utilisés par le gouvernement à des fins militaires spécifiques.

Les exemples comprennent la « bombe logique » prétendument lancée par la CIA et Stuxnet, un ver découvert en 2010. Spécialement conçu pour attaquer et infecter les contrôleurs industriels de Siemens, le ver a infecté 200 000 ordinateurs, détruisant au moins 1 000 machines et éradiquant un cinquième des capacités nucléaires de l’Iran.

8 Conficker

Conficker est un malware étrange et tristement célèbre. Découvert en 2008, personne ne connaît vraiment son origine ou son créateur. Difficile à éliminer, il continue d’infecter et de détruire des systèmes dans le monde entier.

9 Iceman

Consultant en informatique de jour, Max Ray Butler était très respecté dans son domaine. Toutefois, la nuit, il enfilait ses habits de hacker, répondant au nom tristement célèbre de « Iceman ».

10 Opération Get Rich

Les plateformes de vente populaires aux États-Unis sont régulièrement la cible d’attaques graves, dont les auteurs cherchent à dérober les informations de carte bancaire des clients pour ensuite les vendre.

Par exemple, Alberto Gonzales et sa bande criminelle, ont utilisé ce que nous appelons des « injections SQL » pour exploiter les faiblesses d’un réseau Wi-Fi public ou professionnel non sécurisé.

11 Opération Shady RAT

L’opération Shady RAT est le nom donné à une série de cyber-attaques en cours à l’encontre de 74 organisations dans 14 pays. L’Agence mondiale antidopage et le CIO ont été pris pour cibles avant les Jeux olympiques de 2008 et, bien que la Chine ait été pointée du doigt, personne ne sait vraiment qui est à l’origine de ces attaques.

En revanche, nous savons qu’ils ont utilisé la même approche de système d’accès à distance pour prendre le contrôle des ordinateurs de leurs victimes.

12 Attaque DDoS contre l’Estonie

En Estonie, en avril et mai 2007, l’espionnage numérique a pris de l’ampleur pour se convertir en cyber-guerre ouverte. En une semaine, des vagues d’attaques DDoS se sont abattues sur les serveurs gouvernementaux concernés, notamment dans le domaine dans l’éducation, des médias et des banques. En quelques jours, les attaques avaient paralysé l’ensemble de l’économie, la vie quotidienne et la distribution des services publics.

Ces attaques ont amené les organisations militaires du monde entier à réévaluer l’importance de la sécurité de leur réseau.

13 Sven Jaschan/ Delta Airlines

Sven Jaschan, un étudiant allemand, a mené l’une des attaques les plus dévastatrices au monde sans sortir de sa chambre. Âgé de 18 ans et vivant encore chez ses parents, il est à l‘origine du développement du ver Sasser. Ce virus qui se propage et se reproduit sans aucune intervention a détruit les systèmes d’exploitation vulnérables de Windows.

La compagnie aérienne Delta Airlines a été extrêmement affectée et s’est vue dans l’obligation d’annuler bon nombre de ses vols transatlantiques. Une mystérieuse source a finalement permis de l’intercepter, mais le virus avait déjà causé plus de 500 millions de dollars de dégâts.

14 MafiaBoy

Michael Calce, autre hacker adolescent et génie perturbé, a lancé des attaques DDoS massives pour s’infiltrer dans Yahoo, Amazon, CNN, Fifa.com et eBay.

15 Melissa Virus

Qu’est-ce que le Piratage, est qui Sont les Hackers ?

Le piratage est un accès non autorisé à un réseau ou à un ordinateur. Il est généralement utilisé dans un but financier, pour extraire des données ou causer des dommages. Des espions clandestins du gouvernement aux adolescents perturbés en passant par des entités politiques mécontentes et de petits escrocs, le piratage d’un système est à la portée de n’importe qui, à condition de disposer des connaissances et mauvaises intentions nécessaires.

Des jeunes hackers qui ne savent pas quoi faire de leur talent aux cyber-terroristes organisés qui cherchent à s’enrichir, les cas de piratage se sont multipliés au cours des dix dernières années. Ces attaques causent des dommages aux entreprises et gouvernements, et sont parfois responsable de l’augmentation du niveau de vie. Alors, comment sécuriser votre dispositif et vos activités en ligne face à de telles menaces ?

Un VPN est votre meilleur allié pour vous protéger de la cybercriminalité.

En outre, nous vous recommandons vivement de maintenir votre système à jour, de vous assurer que vos anti-virus, pare-feu, etc. sont activés et de vous méfier des sites Web et du contenu suspects.