Faille de sécurité : les clients d’un site de E-commerce français exposés à des vols d’identité suite à une fuite de données

WizCase a trouvé une interface Kibana ouverte qui fonctionne avec le moteur de recherche Elasticsearch de BazarChic, un site de e-commerce français. Ce serveur exposé – dont BazarChic a été informé et qui a été fermé depuis – a fui les informations personnelles des clients de la marque, y compris des adresses mail, des mots de passe ainsi que des informations bancaires partielles.

BazarChic, membre du groupe Galeries Lafayette, se spécialise dans les liquidations des stocks des marques de luxe.

Que s’est-il passé ?

Notre équipe d’hacktivistes en chapeau blanc à WizCase a découvert ce qui semble correspondre aux données privées de clients, en passant par une base de données non sécurisée. La brèche, découverte à cause d’une configuration non sécurisée dans l’interface Kibana du moteur de recherche Elasticsearch, a mis à découvert des données clients potentiellement sensibles.

Les données trouvées sur le serveur incluent :

- Le nom complet des clients

- L’adresse de facturation

- Le numéro de téléphone

- L’adresse mail

- Le mot de passe BazarChic des clients

- L’adresse IP

- Les 4 derniers chiffres des cartes bancaires

- La date d’expiration des cartes bancaires

- Des informations concernant l’appareil utilisé par le client, tel que le type de téléphone/tablette/etc, le numéro d’identification, la version de l’application, la taille de l’écran, la version du système d’opération, etc.

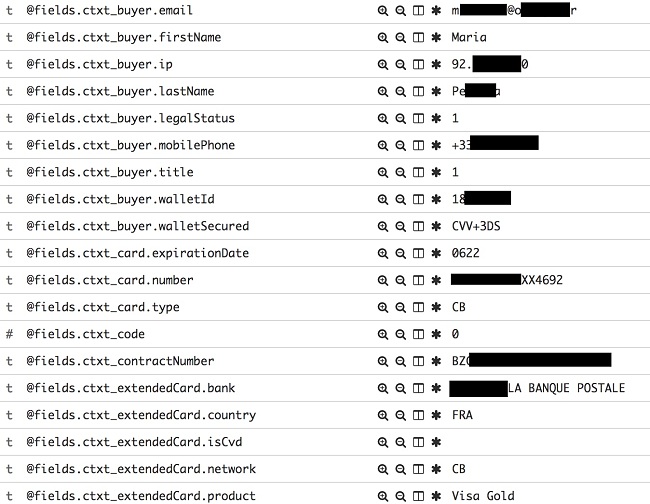

Exemple de données-clients personnelles que nous avons pu observer

À qui appartiennent les données disponibles

Puisque la base de données semblait enregistrer les clients à chacune de leur connexion, et pas une seule fois pour toutes, il est difficile de déterminer le nombre exact d’utilisateurs affectés. Toutefois, nous pouvons affirmer que des milliers de visiteurs ont été enregistrés dans le système depuis Janvier 2019.

Si la plupart des données ont été conservées sur le serveur depuis début 2019, les informations financières semblent être supprimées après 30 jours. Nous avons aussi découvert que toutes les transactions ne sont pas enregistrées sur le serveur, et apparemment seules les tentatives de paiement ayant échoué y sont stockées.

Les données que nous avons trouvées représentent vraisemblablement une véritable mine d’or pour les hackeurs et les voleurs d’identité. Les risques encourus par les utilisateurs de BazarChic incluent potentiellement :

- Vol d’identité : les informations divulguées peuvent être utilisées par quelqu’un qui tente de se faire passer pour une autre personne dans le cas où une entreprise requiert n’importe laquelle de ces informations personnelles pour identifier ses utilisateurs (date de naissance, adresse, numéro de téléphone, 4 derniers chiffres de la carte bancaire, etc).

- Piratage de compte : une fois que le hackeur a une adresse mail et un mot de passe, il peut tout simplement se connecter au compte, changer l’adresse d’expédition et faire des achats avec les cartes de crédit enregistrées. Il peut aussi faire tout ce que l’utilisateur peut faire sur le site, comme changer les informations personnelles, communiquer avec le site, acheter des articles, clore le compte, faire des réclamations, etc.

- Utilisation non autorisée de la carte bancaire : Etant donné que les numéros de cartes bancaires y sont partiellement masqués et que les CVV sont absents, il est plus difficile de les utiliser hors du site. Toutefois, avec toutes les informations personnelles incluses ici, y compris les informations bancaires partielles, il n’est pas difficile d’accéder à d’autres comptes que l’utilisateur possède sur différents sites et obtenir ainsi les informations bancaires complètes.

![]()

- Risques concernant la confidentialité, vols et arnaques : le hackeur aura non seulement les adresses mail et les numéros de téléphone, mais aussi des tas d’informations personnelles pouvant être utilisées pour avoir plus de crédibilité.

- Arnaques phishing ciblées : une des arnaques phishing les plus populaires consiste à envoyer un mail à la cible, utiliser son mot de passe pour lui montrer qu’elle est victime de piratage, puis demander le paiement d’une rançon ou la menacer d’en subir les conséquences.

- Accès au mot de passe : comme les mots de passe sont souvent réutilisés, les hackeurs pourraient avoir accès à des comptes sur différents sites. Il existe des outils en ligne qui scannent le net à la recherche de comptes de réseaux sociaux liés à une adresse mail. Si le client réutilise un même mot de passe et si le site n’applique pas une politique stricte sur la réutilisation des mots de passe (c’est-à-dire s’il interdit les mots de passe les plus utilisés, ce qui limite les risques) il y a de grandes chances pour que le hackeur ait accès aux autres comptes de cet utilisateur, tout simplement en utilisant la même adresse mail et le même mot de passe. C’est l’une des nombreuses raisons pour lesquelles il faut choisir un mot de passe complexe et unique pour chaque site où vous créez un compte. Vous pouvez utiliser un gestionnaire de mots de passe pour vous aider à gérer tous vos comptes.

Exemple des informations bancaires que nous avons pu observer

Si un hackeur accédait aux données BazarChic en passant par l’interface Kibana, il pourrait accéder facilement aux données système, qui devraient rester confidentielles. Si toutes les infos trouvées ne peuvent pas lui servir directement, elles l’aideraient sûrement à faire de la reconnaissance sur ce système pour élaborer des piratages plus perfectionnés.

Dans tous les cas, la bonne pratique est de minimiser l’exposition des données concernant la technologie sous-jacente et le système en backend. Cela est important car il existe différents types d’exploitation et vulnérabilités connus des hackeurs pour des infrastructures, technologies et versions de plateformes données. Si, par exemple, l’utilisation d’un logiciel non mis à jour dans l’infrastructure d’un site donné est identifiée, il serait plus facile de l’attaquer en utilisant un de ces types d’exploitation, si des registres similaires à ceux trouvés dans cette base de données sont disponibles.

Nous avons même pu observer sur l’interface Kibana, des actions indiquant une attaque par brute force sur le mécanisme d’identification. Une preuve de plus indiquant que ce qui arrive au système se reflète dans cette base de données et peut être utilisé en sa défaveur.

Dans certains cas, ce type de système de données pourrait également inclure des données privées sur les utilisateurs (par exemple, une requête http dévoilant une requête POST avec l’email et le mot de passe d’un utilisateur).

- Trafic HTTP : cela peut inclure des détails sur les ressources internes de BazarChic et les données sensibles transmises aux backends des systèmes. Cela peut mettre en danger la confidentialité et augmenter les risques d’attaques avec modification de paramètres, entre autres.

- Requêtes SQL : elles peuvent dévoiler des informations concernant la structure sous-jacente de la base de données du site et peuvent être une véritable porte d’entrée pour les attaques par injection SQL, etc.

- La structure des dossiers d’un serveur web : savoir comment les dossiers stockés sur le serveur peuvent aider un hackeur à attaquer la structure web, et bien plus encore.

Ces données peuvent être utilisées pour attaquer ou mapper le site, et découvrir d’autres ressources depuis l’application web.

Comment est-ce arrivé, et comment l’éviter ?

Notre équipe a réussi à identifier une interface Kibana ouverte sans authentification, contenant des informations sensibles. C’est un problème récurrent quand on met en place des serveurs Kibana et Elasticsearch : ces systèmes sont conçus pour être des systèmes internes sans authentification par défaut (puisqu’ils ont pour tâche d’enregistrer l’activité et analyser de nombreuses données depuis le système interne de l’entreprise). Toutefois, ils sont parfois mis en place d’une manière qui les exposent aux réseaux externes et au net, ce qui occasionne des fuites.

Pour protéger ce serveur, BazarChic devrait en premier lieu bloquer l’accès aux sources extérieures et ajouter un mécanisme d’authentification de mot de passe à l’interface Kibana. Il y a différentes manières d’ajouter ces mesures de sécurité, en fonction de l’implémentation. Dans de tels cas, il est également important de modifier l’utilisateur et le mot de passe assignés par défaut.

Il est aussi crucial d’assigner des rôles utilisateurs à ceux qui ont droit d’accès aux données, et créer des autorisations en fonction de ces rôles, afin que seulement certaines personnes aient accès aux données sensibles.

Les versions plus récentes de Kibana devraient avoir des plugins de sécurité et des contrôles d’accès déjà installés par défaut, afin que les administrateurs du serveur aient juste à les configurer correctement.

Une autre façon de se défendre serait de s’assurer que le serveur dispose de communications HTTPS chiffrées, afin d’éviter que les données ne soient interceptées.

Il est également nécessaire de mentionner que sauvegarder des données sensibles et les enregistrer en texte brut (c’est-à-dire en clair) devrait en général être évité (si possible).

Si vous vous êtes connecté à BazarChic depuis début 2019, nous vous recommandons de prendre des mesures supplémentaires pour sécuriser votre identité en ligne. Comme par exemple :

- Changer vos mots de passe sur vos autres comptes en ligne s’ils sont similaires à votre mot de passe BazarChic.

- Regarder vos transactions bancaires pour vous assurer qu’aucune transaction étrange n’apparait.

- Ne pas ouvrir les liens dans les mails à moins de reconnaître le mail de l’expéditeur.

Qui sont WizCase ? Pourquoi leur faire confiance ?

Wizcase est un site de sécurité en ligne international traduit dans plus de 30 langues. Si ses priorités sont les analyses et les comparaisons de VPN, il possède aussi une équipe de recherche en sécurité. Une fois qu’elle découvre une fuite de données, elle contacte d’abord l’entreprise, et lui donne le temps de réparer la fuite avant de de divulguer ces données au public.