Guide 2025 : comment utiliser le navigateur Tor en toute sécurité

Le navigateur Tor est le meilleur outil pour accéder au Dark Web, mais il n’est pas sans défaut. À lui seul, Tor ne protège pas toutes vos données contre les fuites et les rend vulnérables à la surveillance. Les nœuds de sortie Tor compromis révèlent le trafic des utilisateurs à des opérateurs connus pour tracer l’identité des utilisateurs de Tor. Pour me protéger, j’avais besoin d’une véritable sécurité de bout à bout.

Seul un réseau privé virtuel (VPN) crypte complètement le chemin que vos données empruntent à travers le réseau Tor. Ce guide ultime révèle tout ce que vous devez savoir sur Tor et son utilisation avec un VPN.

Après avoir soumis plus de 30 VPN à des tests rigoureux, ExpressVPN est arrivé en tête de liste. La technologie TrustedServer auditée d’ExpressVPN ne stocke aucune donnée, ce qui garantit que les utilisateurs restent anonymes. Vous pouvez même utiliser sans risque ExpressVPN avec Tor – il est soutenu par une garantie de remboursement de 30 jours. Si vous n’êtes pas satisfait, vous pouvez demander un remboursement. Note de l’éditeur : La transparence est l’une de nos valeurs fondamentales chez WizCase, vous devez donc savoir que nous appartenons au même groupe que ExpressVPN. Cependant, cela n’affecte pas notre processus de révision, car nous respectons une méthodologie de test stricte.

Restez en sécurité sur Tor avec ExpressVPN

Remarque : Tor n’est pas légal dans tous les pays, veuillez donc vérifier les lois locales. Mon équipe et moi-même ne tolérons pas la participation à des activités illégales.

Qu’est-ce que le navigateur Tor (également connu sous le nom de The Onion Router) ?

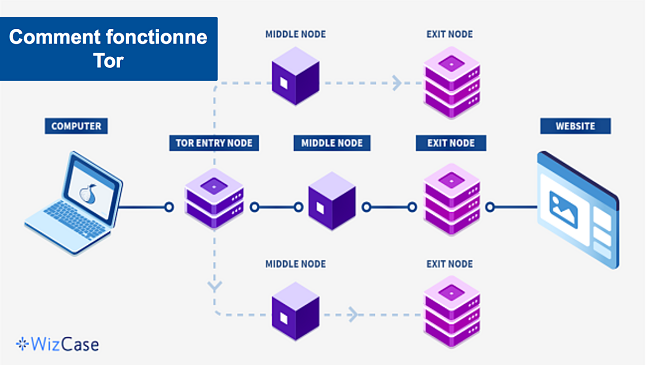

Tor, abréviation de « The Onion Router », est un navigateur gratuit qui permet aux utilisateurs d’accéder anonymement au Dark Web. Il ressemble à un navigateur normal, mais il achemine votre trafic à travers différents serveurs situés dans le monde entier. Votre trafic est enveloppé de plusieurs couches de cryptage (comme un oignon).

Lorsque vous utilisez Tor, vos données passent par un nœud d’entrée, un nœud intermédiaire et un nœud de sortie. Vos données commencent par être entièrement cryptées et, au fur et à mesure qu’elles passent par une séquence aléatoire de nœuds, une couche de cryptage est supprimée – juste assez pour révéler le chemin vers le nœud suivant. Idéalement, aucun des nœuds ne devrait être en mesure de voir l’ensemble du relais, y compris le contenu de la demande et l’auteur de la demande. Cela garantit l’anonymat de vos données pendant tout le trajet.

L’objectif principal de Tor est clair : défendre les utilisateurs d’Internet contre le pistage, la surveillance et la censure. Il fournit un accès facile aux communications et informations privées aux :

- utilisateurs habituels qui veulent s’assurer que leurs activités sur Internet restent à l’abri de l’accès de tiers.

- journalistes qui cherchent à préserver l’anonymat de leurs sources.

- militants qui ont besoin de se protéger au travail.

- dénonciateurs qui ont besoin de partager des informations sensibles sans mettre en danger leur vie et/ou leur gagne-pain.

- agents chargés de l’application de la loi qui procèdent à la collecte et à la surveillance de renseignements.

- ingénieurs en sécurité et professionnels de l’informatique effectuant des tests de sécurité.

- citoyens des pays à forte censure qui veulent accéder au web libre.

Cependant, il existe deux points vulnérables dans le chemin des données Tor : les nœuds d’entrée et de sortie. Le nœud d’entrée est au courant de votre adresse IP réelle, tandis que le nœud de sortie est au courant de votre requête non cryptée. Sans ces deux éléments, votre emplacement, votre identité ou la destination de votre site Web ne peuvent jamais être révélés. Cependant, des acteurs malveillants peuvent détourner ces nœuds, rendant la configuration non sécurisée.

Le moyen le plus simple de vous protéger est d’utiliser un VPN de confiance pour masquer votre adresse IP réelle lorsque vous êtes sur Tor. Après avoir testé plus de 30 VPN, je peux attester des fonctions de sécurité employées par ExpressVPN. J’ai soumis plus de 40 serveurs à des tests de fuite approfondis, et ExpressVPN n’a jamais révélé mon adresse IP réelle. Ne me croyez pas sur parole – testez vous-même ExpressVPN avec Tor. Il est soutenu par une garantie de remboursement fiable de 30 jours, vous pouvez donc demander un remboursement si vous décidez que ce n’est pas pour vous.

Tor est-il vraiment sûr à utiliser ?

Bien que Tor soit efficace pour préserver l’anonymat de l’identité des utilisateurs, il n’est pas totalement sécurisé. Si vous utilisez Tor, vous devez prendre note des vulnérabilités suivantes (et prendre les précautions nécessaires) :

- surveillance liée à l’utilisation de Tor. Certaines agences, comme la NSA, sont connues pour prêter une attention particulière au trafic provenant des utilisateurs de Tor.

- faux sites web Tor. Certains pirates mettent en place de fausses copies miroir du site web Tor. Les utilisateurs qui téléchargent le pack Tor à partir de l’un de ces faux sites obtiennent une version du navigateur infestée de malwares.

- trafic non sécurisé de l’appareil. Tor ne protège que le trafic entrant et sortant du navigateur, pas tout le trafic provenant de votre appareil. Les utilisateurs d’iOS doivent être particulièrement vigilants : iOS exige que tous les navigateurs utilisent WebKit, ce qui réduit la capacité du navigateur Oignon (les applications natives de Tor pour Android et iOS) à préserver votre anonymat.

- nœuds de sortie compromis. Toutes les informations transférées dans un protocole non crypté (par exemple, HTTP, SMTP) peuvent être vues par les opérateurs de nœuds de sortie Tor. Ce qu’ils peuvent voir, ils peuvent théoriquement l’utiliser : certains opérateurs de nœuds de sortie malveillants espionnent le trafic et les cookies de session des personnes afin de voler des mots de passe et d’autres informations personnelles. Le cas le plus courant de compromission d’un nœud de sortie est celui où un pirate a détecté du trafic à destination de sites de crypto-monnaies et a changé les adresses pour une des siennes. Les utilisateurs ont involontairement envoyé des crypto-monnaies à ces pirates, ce qui a entraîné des pertes massives.

- certains mauvais opérateurs sont connus pour exploiter des nœuds d’entrée et des nœuds intermédiaires. Depuis 2017, un chercheur de l’Université de Columbia a été en mesure de retracer l’identité des utilisateurs de Tor avec une précision de 81,4 %, selon un rapport de Vice. Un opérateur de haut niveau également connu sous le nom de KAX17 possède un total d’environ 900 serveurs. Dans une étude citée par The Record, « il y avait 16% de chances qu’un utilisateur de Tor se connecte au réseau Tor via l’un des serveurs de KAX17, 35% de chances qu’il passe par l’un de ses relais intermédiaires, et jusqu’à 5% de chances de sortir par l’un d’eux. » Toute personne disposant de suffisamment de ressources peut avoir une activité commerciale à partir de l’interception du trafic des utilisateurs de Tor.

- erreurs des utilisateurs. Les utilisateurs font parfois un mauvais usage du navigateur Tor en installant des modules complémentaires non autorisés, en laissant Javascript activé ou en faisant du téléchargement de Torrents. Pire, certains utilisateurs utilisent Tor pour accéder à des comptes liés à leur identité réelle, ou publient des informations personnelles sur des sites Web et des forums.

La plus grande menace est cependant constituée par les utilisateurs eux-mêmes, car beaucoup ne comprennent pas que Tor n’est pas une solution miracle. La bonne nouvelle est qu’un VPN de confiance comme ExpressVPN cache votre utilisation de Tor à votre fournisseur d’accès internet, et votre adresse IP au nœud d’entrée de Tor.

Qu’est-ce qui est le mieux : Tor ou un VPN ?

Tor est conçu pour garder les utilisateurs anonymes tandis qu’un VPN garde les informations de l’utilisateur privées. En bref : si vous voulez que personne ne sache qui vous êtes, utilisez Tor. Si vous voulez que personne ne sache ce que vous faites en ligne, utilisez un VPN premium. Plongeons dans les détails.

Le navigateur Tor est un logiciel gratuit et téléchargeable qui ressemble et fonctionne comme un navigateur typique. Il y a plusieurs raisons pour lesquelles vous voudriez utiliser Tor au lieu d’un VPN :

- vous devez avoir accès à des sites du Dark Web (également connus sous le nom de sites .onion).

- vous préférez que votre installation soit totalement fiable et vous connaissez ou êtes prêt à faire les recherches nécessaires pour l’installation, la configuration et les meilleures pratiques de sécurité de Tor.

- vous n’avez pas l’intention d’accéder aux comptes et aux plateformes liés à votre identité réelle.

- les temps de chargement lents ne vous dérangent pas.

- vous disposez des outils et des connaissances nécessaires pour détecter et éviter les logiciels malveillants, le phishing et les escroqueries qui sévissent sur le Dark Web.

- vous n’avez pas l’intention d’utiliser Tor pour télécharger des Torrents.

- vous comprenez et acceptez les risques liés à l’utilisation de Tor et êtes prêt à assumer l’entière responsabilité en cas de problème.

Un VPN est un logiciel distinct qui dissimule votre identité en acheminant votre trafic à travers son réseau mondial de serveurs. Il y a plusieurs raisons pour lesquelles vous voudriez utiliser un VPN au lieu de Tor :

- vous voulez accéder à des sites Web et à des applications qui sont liés à votre identité réelle, mais vous voulez le faire en toute confidentialité et en toute sécurité, même depuis un hotspot WiFi non sécurisé.

- vous voulez une application intuitive, facile à installer et que vous pouvez utiliser sur n’importe quel appareil.

- vous n’avez pas besoin d’accéder à des sites du Dark Web.

- vous accordez de l’importance à la responsabilité : vous êtes prêt à faire confiance à une autre entité pour protéger votre vie privée, à condition qu’elle soit réputée, qu’elle fasse l’objet d’un audit et qu’elle ait démontré un historique clair de protection de la vie privée des utilisateurs, même dans des situations impliquant les forces de l’ordre.

- en cas de problème, vous aimeriez avoir l’assurance qu’une entreprise est là pour vous aider à le résoudre.

- vous avez besoin d’un accès sans entrave à des sites Web réguliers.

- vous ne voulez pas que des vitesses lentes dégradent votre expérience utilisateur. ExpressVPN a les vitesses les plus rapides parmi tous les VPN de cet article – assez rapide pour naviguer sur Internet sans interruption et même regarder des vidéos en 4k.

- vous recherchez un outil pour vous aider à faire du téléchargement de Torrents en toute sécurité sans vous exposer aux logiciels malveillants, aux pirates et aux traqueurs.

Techniquement, vous pouvez aussi rester anonyme en utilisant un VPN, surtout si vous choisissez un VPN avec une option de paiement en crypto-monnaie. Bien que vous puissiez être tenté de le faire, il n’est pas recommandé d’utiliser un VPN gratuit, surtout si votre priorité est l’anonymat. La plupart des VPN gratuits n’ont pas la capacité de protéger vos données lorsque vous êtes sur Tor.

Même si votre cas d’utilisation particulier nécessite Tor, un VPN peut vous aider à vous protéger des nœuds compromis et des autres risques associés à Tor. Il y a 2 façons d’utiliser un VPN avec Tor.

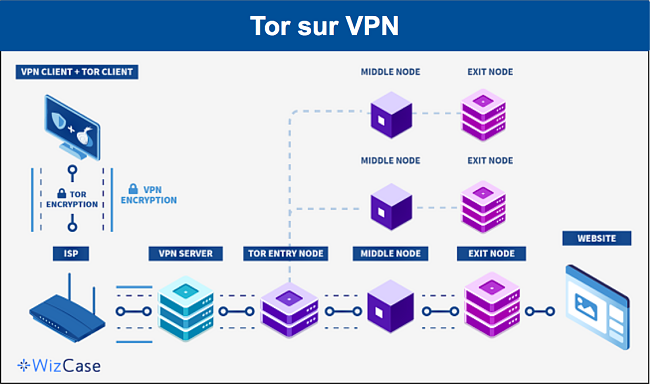

Tor sur VPN

Le moyen le plus sûr est de se connecter à un VPN puis de lancer Tor. Tor sur VPN ajoute une autre couche de cryptage à l’ensemble de votre trafic, et empêche le nœud d’entrée de Tor de voir votre véritable adresse IP. Cela vous protège de toute attaque de désanonymisation provenant d’un nœud d’entrée ou intermédiaire compromis. D’un autre côté, vous serez toujours vulnérable aux attaques SSL et autres escroqueries par hameçonnage provenant de nœuds de sortie compromis, vous devez donc rester sur vos gardes.

Puisque vos données sont protégées par le VPN, votre FAI ou tout autre tiers qui pourrait surveiller votre trafic Internet ne saura pas que vous utilisez Tor. Cependant, lorsque votre trafic passe par le nœud de sortie, vous obtiendrez une adresse IP Tor, de sorte que les sites Web peuvent voir que vous êtes un utilisateur de Tor. Certains sites web en clair (par exemple, les sites bancaires, Airbnb, Doordash, Apple) peuvent vous bloquer à cause de cela.

La configuration Tor sur VPN est privée, mais elle n’est pas totalement anonyme puisque votre fournisseur VPN connaît votre adresse IP réelle (peut-être même votre nom et votre adresse, par le biais de votre méthode de paiement). Vous pouvez vous abonner à un VPN pour minimiser les informations que vous donnez à votre fournisseur VPN, mais gardez à l’esprit que vous ne pourrez peut-être pas bénéficier d’une garantie de remboursement.

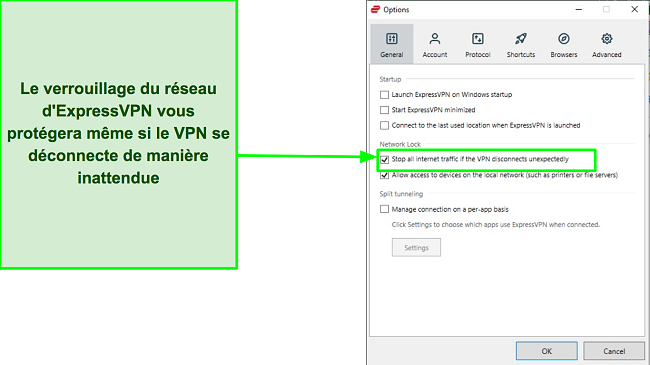

Le niveau de sécurité que vous obtenez dépend du VPN que vous utilisez. Un VPN sans bouton d’arrêt d’urgence (kill switch) fera fuir des données vers les nœuds Tor si votre connexion Internet chute de manière inattendue, ce qui est dangereux si vous êtes connecté à un nœud de sortie malveillant. Tor ralentit aussi inévitablement votre connexion, l’utilisation d’un mauvais VPN ralentira donc encore plus votre vitesse Internet.

Pour profiter des avantages en matière de sécurité d’une configuration Tor over VPN, vous avez besoin d’un VPN haut débit avec une politique de no-logs vérifiée. Un bon exemple est ExpressVPN – sa politique d’absence de logs est à la fois auditée par une tierce partie et a été testée dans des situations réelles. Il est soutenu par une garantie de remboursement de 30 jours afin que vous puissiez tester sans risque ExpressVPN avec Tor. Si vous décidez que ce n’est pas pour vous, vous pouvez facilement demander un remboursement.

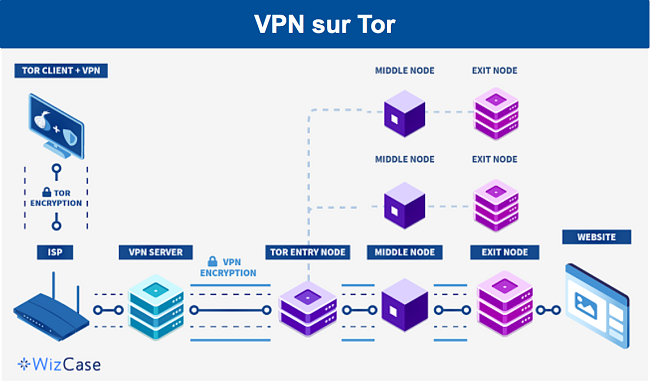

VPN sur Tor

Vous pouvez également vous connecter à Tor et ensuite à votre VPN. Le VPN sur Tor est plus compliqué que le Tor sur VPN car vous devez d’abord trouver un bon VPN qui supporte les connexions Tor et OpenVPN, puis configurer manuellement ce VPN pour l’utiliser.

Se connecter à un VPN tout en utilisant Tor vous permet de visiter des sites sur le web qui bloquent normalement les adresses Tor. Cette approche permet également de cacher votre activité de navigation au nœud de sortie. Cependant, vous ne pouvez pas accéder aux sites « .onion » sur une configuration VPN sur Tor. Se connecter à Tor avant un VPN signifie également que votre FAI peut voir que vous vous connectez à Tor.

Le nœud d’entrée de Tor sera également capable de voir votre adresse IP réelle, et, alors que votre VPN ne verra peut-être qu’une IP Tor, il saura que vous utilisez Tor. Pour éviter cela, vous devrez choisir un VPN réputé avec une politique de non-enregistrement forte. C’est particulièrement délicat car seule une poignée de VPN supporte la configuration VPN sur Tor. Étant donné que la configuration VPN sur Tor est plus compliquée (et donc plus sujette à des erreurs qui peuvent révéler votre adresse IP), je recommande de ne l’utiliser qu’en cas de nécessité.

Si la configuration du VPN sur Tor est nécessaire pour votre cas d’utilisation particulier, PrivateVPN est l’un des rares VPN réputés qui prennent en charge les connexions à partir de serveurs Tor. Le site Web de PrivateVPN contient un guide détaillé sur la façon de configurer un VPN sur Tor via OpenVPN et chaque abonnement est soutenu par une garantie de remboursement de 30 jours. Vous n’avez ainsi pas à vous inquiéter de perdre de l’argent si vous finissez par changer d’avis.

Les meilleurs VPN pour Tor – testés en 2025

1. ExpressVPN – les serveurs de confiance vérifiés appliquent la politique No-Logs pour une utilisation presque anonyme de Tor

Caractéristiques principales :

- plus de 3000 serveurs dans 105 pays pour accéder à Tor en toute sécurité depuis presque n’importe où.

- les TrustedServers garantissent que les données des utilisateurs sont effacées après chaque redémarrage.

- permet de connecter simultanément jusqu’à 8 appareils pour que vous puissiez accéder à Tor depuis n’importe quel appareil.

- la politique d’absence de logs vérifiée garantit un anonymat à 100 %, le cryptage AES-258 et la protection contre les fuites assurent une confidentialité totale lorsque vous êtes sur Tor.

- 30 jours de garantie de remboursement pour que vous puissiez l’essayer avec Tor par vous-même, sans risque.

L’ensemble du réseau de serveurs d’ExpressVPN est sécurisé par la technologie TrustedServer – elle fonctionne uniquement en mémoire vive (RAM), de sorte qu’aucune donnée n’est jamais écrite sur un disque dur. Cela signifie qu’aucune donnée qui passe par les serveurs de l’entreprise n’est vulnérable au vol, au piratage ou à la saisie par le gouvernement. Les politiques de confidentialité d’ExpressVPN sont même auditées par une tierce partie faisant autorité, PricewaterhouseCoopers (PWC), ce qui garantit que sa politique d’absence de logs est valide.

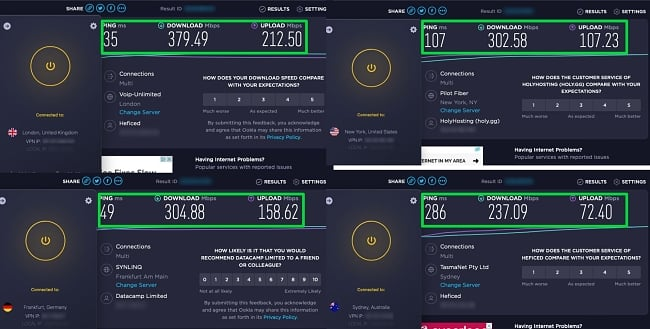

Mes tests ont également montré que les vitesses d’ExpressVPN sont toujours rapides, ce qui est important puisque les connexions Tor ont tendance à être assez lentes. J’ai pu accéder à Tor en toute sécurité, sans baisse significative de la vitesse de connexion.

Même lorsque ma connexion était instable, je me sentais plus en sécurité en sachant que j’étais protégé par Network Lock, le kill switch d’ExpressVPN. Celui-ci est conçu pour garder votre adresse IP privée même si le VPN ou la connexion Internet tombe en panne. Pour ce faire, il bloque tout le trafic Internet jusqu’à ce que la connexion VPN soit rétablie.

Les utilisateurs de Tor peuvent accéder au site ExpressVPN .onion pour une confidentialité totale dès la configuration. Il est possible de télécharger l’application native d’ExpressVPN en français via son site Tor dédié, ce qui en fait le choix idéal pour ceux qui vivent dans des juridictions à forte censure. Le service .onion dédié rend également toutes les informations pratiques du site ExpressVPN disponibles via Tor.

ExpressVPN est situé dans les Îles Vierges britanniques, qui sont connues pour être laxistes sur la non-conservation des données, et pour être exemptes de traités internationaux d’échange de renseignements. Il est difficile d’obtenir une ordonnance du tribunal des îles Vierges britanniques, qui élimine toute demande de données utilisateur qui n’est pas étayée par des preuves tangibles.

Même si un enquêteur parvient à obtenir une ordonnance du tribunal des îles Vierges britanniques, il ne trouvera rien sur les serveurs d’ExpressVPN. Cela a été prouvé dans un scénario réel en 2016 lorsque les autorités turques ont saisi les serveurs d’ExpressVPN pour enquêter sur les logs liés à l’assassinat de l’ambassadeur russe Andrey Karlov. Les autorités n’ont rien trouvé, ce qui prouve qu’ExpressVPN respecte son engagement à ne conserver aucun log sur ses serveurs.

Bien qu’il soit un peu plus cher que les autres VPN sur le marché, vous pouvez obtenir une réduction de % si vous vous inscrivez pour par mois (2 ans). De plus, ExpressVPN est couvert par une garantie de remboursement de 30 jours, vous pouvez donc l’essayer sans risque avec Tor. Si vous n’êtes pas 100% satisfait, vous pouvez facilement demander un remboursement. J’ai testé la simplicité du processus en demandant un remboursement par chat en direct – l’argent était de retour sur mon compte bancaire en moins d’une semaine.

Note de l’éditeur : La transparence est l’une de nos valeurs fondamentales chez WizCase, vous devez donc savoir que nous appartenons au même groupe que ExpressVPN. Cependant, cela n’affecte pas notre processus de révision, car nous respectons une méthodologie de test stricte.

ExpressVPN est compatible avec : Windows, MacOS, Linux, Android, certains routeurs, et encore plus.

Protocoles inclus : Lightway, Layer 2 Tunneling Protocol (L2TP), OpenVPN (TCP vs. UDP), Internet Key Exchange Version 2 (IKEv2), Point to Point Tunneling Protocol (PPTP), WireGuard, Secure Socket Tunneling Protocol (SSTP)

Mise à jour de 2025 ! Vous pouvez souscrire à ExpressVPN pour seulement par mois avec l'offre de 2 ans (économisez jusqu'à %) ! Cette offre est à durée limitée, alors assurez-vous d'en profiter maintenant avant qu'il ne soit trop tard. Cliquez ici pour obtenir plus d'informations sur cette offre.

2. CyberGhost – les serveurs NoSpy garantissent une sécurité maximale lors de la connexion à Tor

Caractéristiques principales :

- plus de 11.676 serveurs dans 100 pays vous donnent beaucoup de choix de serveurs pour vous utiliser Tor.

- les serveurs NoSpy ajoutent une couche supplémentaire de protection contre la surveillance pendant la navigation avec Tor.

- sécurisez simultanément jusqu’à 7 appareils pour un accès facile à Tor.

- cryptage AES 256 bits et 4 protocoles VPN à choisir en fonction de vos besoins de navigation avec Tor.

- la généreuse garantie de remboursement de 45 jours vous permet de le tester sans risque avec Tor.

Associant un cryptage 256 bits de qualité militaire à une maintenance matérielle pratique, Les serveurs spécialisés NoSpy de CyberGhost sont parfaits pour les utilisateurs de Tor. Ces serveurs sont situés en Roumanie (hors de portée de l’Alliance des 5 et 14 Yeux), et sont conçus pour résister aux attaques matérielles. Le matériel haut de gamme des serveurs NoSpy offre également des vitesses plus rapides, même pour les activités à bande passante très élevée comme le téléchargement de Torrents.

La vitesse de connexion est un autre des points forts de CyberGhost. J’ai pu naviguer sur Tor sans aucun ralentissement majeur. Bien sûr, être sur Tor est toujours plus lent que de naviguer sur Internet avec un navigateur normal, mais contrairement à d’autres VPN qui rendent Tor inutile, L’application native de CyberGhost en français vous permet de naviguer sur les sites avec relativement peu de problèmes. J’ai obtenu des vitesses encore meilleures lorsque je me suis connecté à des serveurs plus proches de mon emplacement.

CyberGhost propose également 4 protocoles VPN différents. OpenVPN se classe premier en termes de sécurité VPN, tandis que IKEv2 offre des connexions rapides lors de la connexion à des serveurs proches. WireGuard est un protocole open-source plus récent, conçu pour une utilisation plus facile et des vitesses plus élevées. Enfin, les protocoles L2TP/IPSec sont très efficaces contre les attaques man-in-the-middle.

Tous les trois mois, l’équipe de CyberGhost publie des rapports de transparence qui détaillent les demandes légales, les statistiques d’infrastructure et les avertissements d’activités malveillantes. Bien que cela semble génial, n’oubliez pas que CyberGhost enregistre des données telles que votre adresse e-mail, vos informations de paiement et place quelques cookies. Ces informations ne peuvent heureusement pas être liées à votre activité en ligne.

Les serveurs NoSpy et les vitesses rapides de CyberGhost en font un choix de qualité pour un VPN Tor. C’est un service abordable soutenu par une généreuse garantie de remboursement de 45 jours, afin que vous puissiez constater par vous-même à quel point CyberGhost fonctionne bien avec Tor à par mois (2 ans). Si vous changez d’avis, vous pouvez demander un remboursement. Lorsque j’ai demandé un remboursement via le chat en direct, j’ai reçu l’argent sur mon compte immédiatement. L’ensemble du processus a pris moins de 5 minutes.

Note de l’éditeur : La transparence est l’une de nos valeurs fondamentales chez WizCase, vous devez donc savoir que nous appartenons au même groupe que CyberGhost VPN. Cependant, cela n’affecte pas notre processus de révision, car nous respectons une méthodologie de test stricte.

CyberGhost est compatible avec : Windows, Linux, MacOS et Android

Protocoles inclus : OpenVPN (TCP vs. UDP), IKEv2, WireGuard, Layer to Tunneling Protocol (L2TP) / IPSec

3. Private Internet Access – la fonctionnalité MACE protège contre les publicités, les traqueurs et les logiciels malveillants lorsqu’on utilise Tor

Caractéristiques principales :

- plus de 35000 serveurs dans 91 pays assurent un accès garanti à Tor depuis n’importe quel endroit.

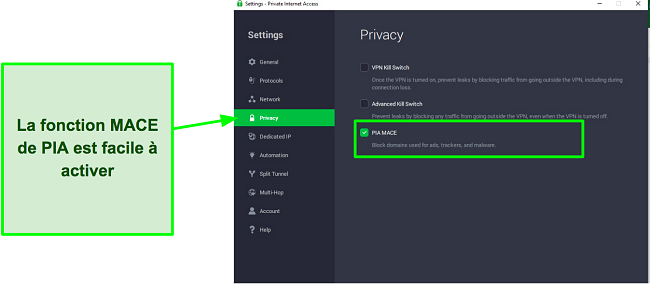

- la fonction intégrée de protection contre les publicités, les traqueurs et les logiciels malveillants (MACE) protège les utilisateurs utilisant Tor.

- accédez simultanément à Tor à partir de Illimité appareils.

- le cryptage de qualité militaire et la politique de non-enregistrement préservent la confidentialité des activités de navigation avec Tor.

- la garantie de remboursement de 30 jours vous donne tout le temps nécessaire pour tester sans risque les fonctionnalités.

Private Internet Access (PIA) est livré avec un ensemble de fonctionnalités de qualité appelées MACE, un bloqueur de publicité propriétaire qui vous protège des publicités, des traqueurs et des logiciels malveillants. Cela s’avère pratique, surtout si vous naviguez dans un espace aussi dangereux que le Dark Web.

J’ai cependant obtenu des résultats de vitesse non consistants lorsque j’ai essayé différents serveurs PIA. Les vitesses peuvent varier en fonction de la proximité du serveur auquel vous êtes connecté. Le chargement des sites web Tor en étant connecté à des serveurs aux États-Unis a été rapide (mon emplacement actuel est proche des États-Unis). Naviguer sur Tor sur un serveur australien était plus lent, et le téléchargement de fichiers était presque impossible.

Avec Illimité connexions simultanées, l’application native de PIA en français peut protéger presque tous vos appareils. La généreuse limite d’appareils de PIA en fait l’un des meilleurs VPN du marché aujourd’hui.

PIA a une politique claire de « no-logs » : elle ne stocke ni ne partage jamais aucune information personnelle. PIA est cependant basé aux États-Unis, pays connu pour ses lois de surveillance intrusives. Malgré cela, plusieurs assignations à comparaître ont révélé que PIA ne stocke en fait aucune donnée. Je suis donc convaincu que PIA reste l’un des meilleurs VPN no-logs disponibles.

PIA est plus abordable qu’ExpressVPN ou CyberGhost, à par mois (2 ans). Ces économies ont cependant un coût, car les vitesses plus lentes de PIA en font une solution moins qu’idéale pour Tor.

Cela dit, vous pouvez essayer sans risque PIA avec Tor par vous-même car il bénéficie d’une garantie de remboursement de 30 jours. C’est assez de temps pour tester si ses fonctionnalités fonctionnent bien avec Tor. Si vous décidez que PIA n’est pas pour vous, vous serez entièrement remboursé, sans questions posées. Demander un remboursement via le chat en direct a été un processus rapide et facile, et le remboursement était sur mon compte en moins d’une semaine.

Note de l’éditeur : La transparence est l’une de nos valeurs fondamentales chez WizCase, vous devez donc savoir que nous appartenons au même groupe que Private Internet Access. Cependant, cela n’affecte pas notre processus de révision, car nous respectons une méthodologie de test stricte.

PIA est compatible avec : Windows, Linux, MacOS et Android

Protocoles inclus : WireGuard, OpenVPN

Guide d’installation facile : comment installer Tor sur n’importe quel appareil ?

Windows/macOS

- Téléchargez et installez un VPN. Assurez-vous de choisir un service avec une politique éprouvée d’absence de logs comme ExpressVPN. Sa politique de confidentialité est auditée par des tiers, ce qui garantit que rien de ce que vous faites sur Tor n’est jamais enregistré. Une fois qu’il est installé, connectez-vous à un serveur.

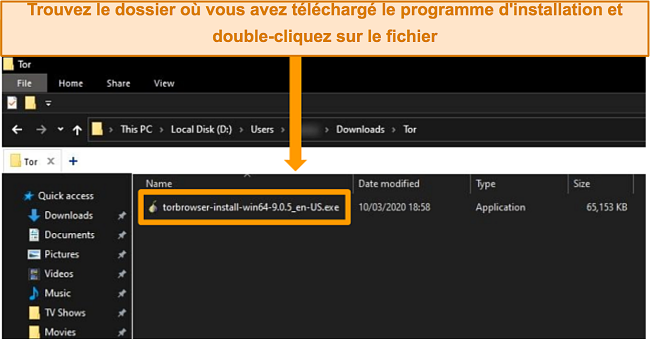

- Téléchargez Tor. Assurez-vous de télécharger Tor depuis le site légitime.

![]()

- Trouvez le programme d’installation. Sous Windows, allez dans le dossier où vous avez téléchargé le fichier et ouvrez le programme d’installation. Sur macOS, faites glisser ce fichier dans le dossier « Applications ».

![]()

- Choisissez votre langue de configuration. Ensuite, cliquez sur suivant.

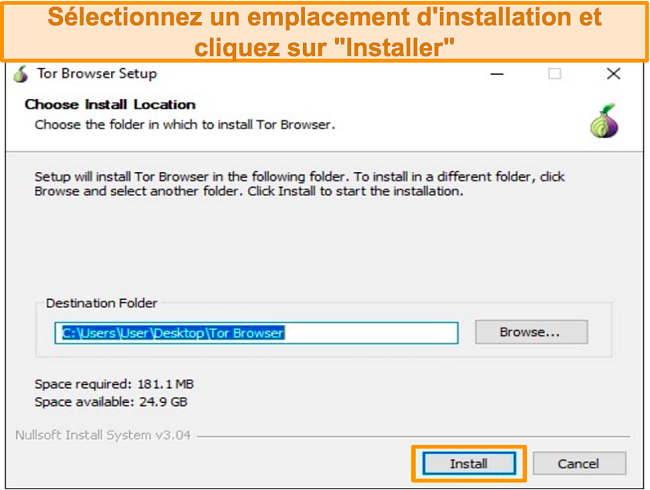

- Sélectionnez l’emplacement d’installation. Cliquez sur Installer.

![]()

- Accédez au dossier où Tor est installé. Double-cliquez sur Démarrer le navigateur Tor et profitez d’une navigation sécurisée et anonyme !

![]()

Linux

- Téléchargez un VPN. Si vous ne savez pas par où commencer, vous pouvez essayer l’application native d’ExpressVPN pour Linux ; elle est fournie avec un guide d’installation détaillé.

- Visitez le site officiel de Tor. Téléchargez le fichier .tar.xz pour Linux.

- Faites un clic droit sur le fichier. Puis, cliquez sur « Extraire ici ».

- Allez dans le répertoire de Tor Browser nouvellement extrait. Ensuite, faites un clic droit sur « start-tor-browser.desktop ». Ouvrez « Propriétés » ou « Préférences ». Cochez « Autoriser l’exécution du fichier en tant que programme » (c’est juste à côté de « Exécuter ») pour exécuter des scripts shell.

- Double-cliquez sur l’icône du navigateur Tor. Vous pouvez maintenant naviguer de manière sécurisée et anonyme.

Android

- Installez un VPN. Si vous n’avez pas encore de VPN pour Android, vous pouvez essayer l’application native facile à installer d’ExpressVPN.

- Téléchargez Tor. Vous pouvez le faire en visitant le site officiel et en téléchargeant un fichier .apk, ou en suivant le lien vers l’application officielle sur l’App Store.

- Cliquez sur installer. Une fois qu’il est installé, cliquez sur « Connecter ». Vous pouvez maintenant profiter de la navigation anonyme sur votre téléphone Android.

Note : Avant de naviguer, visitez le site Tor Check pour vérifier si vous êtes connecté à Tor. Si vous voyez un message confirmant que vous êtes connecté, vous pouvez y aller.

Note de l’éditeur : La transparence est l’une de nos valeurs fondamentales chez WizCase, vous devez donc savoir que nous appartenons au même groupe que ExpressVPN. Cependant, cela n’affecte pas notre processus de révision, car nous respectons une méthodologie de test stricte.

Autres astuces pour accéder en toute sécurité à Tor et au Dark Web en 2025

Outre l’utilisation d’un VPN fiable pour s’assurer que votre adresse IP n’est jamais compromise, il y a d’autres choses que vous pouvez faire pour vous assurer que vous êtes en sécurité lorsque vous utilisez Tor.

Cachez vos informations personnelles

Le réseau Onion est le Far West de l’Internet. Le haut niveau d’anonymat signifie plus de liberté, mais aussi un danger à chaque tournant. Protégez-vous en conséquence : ne partagez en aucun cas des informations personnelles identifiables sur le Dark Web, telles que votre vrai nom, votre adresse e-mail réelle, les liens vers vos comptes de médias sociaux ou votre numéro de téléphone portable.

Changez de système d’exploitation

Les utilisateurs avertis choisissent souvent d’utiliser Tor sur Linux et d’autres distributions Linux. Contrairement à Windows ou MAC, Linux est un logiciel libre. Toute personne ayant le savoir-faire technique peut examiner le code de Linux, ce qui est incroyablement réconfortant pour les amateurs de vie privée. Si vous avez l’intention d’utiliser Tor sous Linux, ExpressVPN est facile à installer sous Linux et d’autres distributions, notamment Debian, Fedora et Arch. Des guides d’installation étape par étape sont disponibles sur le site de l’entreprise, ce que j’ai trouvé très pratique.

L’une des distros Linux les plus efficaces pour Tor est The Amnesic Incognito Live System, également connue sous le nom de Tails. Tails peut être installé sur, et utilisé directement depuis, une clé USB ou un CD. Chaque fois que vous éteignez Tails, vos activités de navigation et votre historique sont complètement effacés. Comme Tails n’utilise pas le disque dur de l’ordinateur, aucune donnée n’est jamais mémorisée ou écrite. Le navigateur par défaut de Tails est Tor.

Mettez à jour votre appareil et votre navigateur

Quel que soit l’appareil que vous utilisez, il est important d’exécuter les mises à jour (en particulier les correctifs de sécurité) dès qu’elles sont disponibles. Les correctifs de sécurité sont conçus pour remédier aux vulnérabilités immédiates découvertes dans votre système d’exploitation. Si quelqu’un sur le Dark Web cible ces vulnérabilités et que votre appareil n’est pas patché, vous êtes sans défense contre une attaque. Le projet Tor corrige constamment les bogues et les problèmes de confidentialité. Il est donc important d’installer les mises à jour dès qu’elles sont disponibles.

Désactivez JavaScript

Les contenus actifs tels que JavaScript, Flash et Java sont conçus pour suivre, identifier et prendre une signature digitale des utilisateurs. Pour un anonymat total, assurez-vous que JavaScript et les autres contenus actifs sont désactivés lorsque vous utilisez Tor. Pour une couche supplémentaire de protection, consultez la fonction MACE de PIA : elle est conçue pour attraper et bloquer les traqueurs et les logiciels malveillants qui pourraient passer entre les mailles du filet.

Important : Veillez à ne pas donner d’informations qui pourraient être utilisées pour vous identifier. Cela inclut les adresses e-mail personnelles, les informations liées à vos comptes bancaires, ou même les noms d’utilisateur que vous utilisez ailleurs sur le web.

FAQs : tout ce que vous devez savoir sur Tor

Tor est-il illégal ?

Dans certains pays, l’utilisation de Tor est carrément illégale. La Chine a interdit l’utilisation de Tor, tandis que des pays comme l’Iran, l’Arabie Saoudite et le Venezuela tentent technologiquement d’empêcher leurs citoyens d’accéder à Tor. Si vous vivez dans ces juridictions, assurez-vous de bien comprendre les risques avant d’installer Tor sur vos appareils.

Le téléchargement de Tor est-il sûr ?

Oui, il est possible de télécharger Tor en toute sécurité, à condition de télécharger le pack de navigateur depuis le site officiel. Les pirates sont connus pour mettre en place des sites miroirs afin de tromper les futurs victimes sans méfiance. Le téléchargement d’une application depuis l’un de ces sites infectera votre appareil avec un cheval de Troie conçu pour récolter les identifiants de connexion et d’autres informations sensibles.

Tor sur VPN peut aider à masquer vos activités même si vous parvenez à télécharger accidentellement une version infectée. L’utilisation d’un VPN avec des fonctions intégrées de détection des logiciels malveillants comme CyberGhost pourrait même empêcher cela. La seule façon de s’assurer que vous utilisez une version légitime de Tor est de cependant vérifier la signature du navigateur. Le site Web de Tor offre des instructions détaillées sur la façon de le faire.

Peut-on tracer Tor ?

Malheureusement, oui. Un nœud d’entrée compromis est un énorme problème de sécurité pour Tor, parce que le nœud d’entrée est au courant de votre adresse IP. Votre FAI sait également que vous êtes connecté à Tor. Vous pouvez vous protéger de ces menaces en téléchargeant un VPN sans logs comme ExpressVPN. ExpressVPN achemine votre trafic à travers l’un de ses serveurs, cachant votre adresse IP réelle tout en empêchant votre FAI de voir que vous utilisez Tor.

Tor peut-il être piraté ?

Oui – un pirate peut avoir accès à vos données personnelles (et même prendre le contrôle à distance de votre appareil) lorsque vous êtes sur Tor. Un nœud de sortie compromis est une énorme menace pour la sécurité de Tor : cela se produit lorsqu’un pirate « cherche » du trafic à destination de certains sites (par exemple, des sites de crypto-monnaies), échange la page contre un faux site conçu pour voler les informations et les mots de passe des utilisateurs. Le téléchargement accidentel de logiciels malveillants à partir de sites Web ou d’un site miroir Tor peut également permettre aux pirates de lancer une attaque par ransomware sur votre appareil.

Utiliser un VPN avec un bloqueur de logiciels malveillants intégré comme PIA peut aider à détecter et à prévenir l’infection avant qu’elle ne se produise. La meilleure façon de l’éviter est cependant de ne pas télécharger de fichiers suspects en premier lieu.

Comment me protéger lorsque j’utilise Tor ?

C’est en fait assez simple – toujours utiliser un VPN de confiance et ne jamais partager/ouvrir quoi que ce soit qui puisse être lié à votre identité réelle. Je recommande également de désinstaller Flash Player, de ne pas installer de modules complémentaires et de régler le niveau de sécurité de Tor sur « Safer » (ce qui désactive JavaScript).

Pourquoi mon Tor est-il lent ?

Ceci est normal et se produit parce que Tor envoie votre trafic à travers plusieurs nœuds dans différents endroits. C’est pourquoi il est crucial de choisir un VPN haut débit pour Tor si vous vous connectez à un VPN au préalable – Tor est assez lent tout seul ; un VPN lent rendra Tor inutilisable.

Comment désinstaller Tor de mon appareil ?

Il est facile de supprimer Tor de Windows. Mac, et Linux (bien que je vous suggère d’envisager une alternative à Tor si vous voulez protéger votre vie privée en ligne). Pour les utilisateurs Windows et Linux, vous pouvez simplement supprimer le dossier du navigateur Tor de l’endroit où vous l’avez enregistré. Si vous êtes un utilisateur Mac, vous pouvez soit supprimer manuellement le dossier du navigateur, soit utiliser une application tierce pour supprimer Tor.

Pour supprimer manuellement Tor :

- allez dans le « Finder », ouvrez « Applications » dans le menu de gauche, et faites glisser l’application Tor Browser dans la corbeille.

- gardez « Finder » ouvert et cliquez sur « Aller » en haut du menu de votre écran. Cliquez sur « Aller au dossier« , tapez « ~Bibliothèque« , puis cliquez sur « Aller ».

- supprimez tous les dossiers Tor dans les dossiers « Application Support », « Caches » et « Containers ».

Si vous souhaitez utiliser une application gratuite pour supprimer les applications indésirables de votre Mac, je vous suggère d’utiliser App Cleaner & Uninstaller Pro ou CleanMyMac X.

Existe-t-il des alternatives à Tor ?

Une configuration Tor sur VPN est le meilleur choix pour naviguer anonymement sur le net, mais des alternatives existent. Parmi les plus connues, citons :

- Freenet – Freenet est une plate-forme de communication peer-to-peer. Les utilisateurs contribuent à la bande passante et à l’espace disque du réseau. La caractéristique la plus unique est le « darknet », où les utilisateurs ne se connectent qu’avec des personnes en qui ils ont confiance.

- Java Anon Proxy – Java Anon Proxy (également connu sous le nom de JonDonym) est un réseau proxy open-source qui anonymise le trafic en mélangeant les flux de données des utilisateurs. JonDonym est sensible aux mandats gouvernementaux sur les serveurs.

- I2P – Invisible Internet Project (I2P) est un réseau P2P gratuit et open-source. Les IP de tout le monde sont à la vue de tous, mais personne ne sait exactement ce que chacun fait dans le réseau.

- GNUnet – Une option de partage de fichiers peer-to-peer qui utilise l’avantage d’avoir un grand groupe pour masquer les identités des personnes associées au groupe.

Ceux énumérés ci-dessus sont des produits complets mais si aucun d’entre eux ne fonctionne, vous pouvez essayer l’un de ces projets encore en développement :

- Aqua/Herd – Conçu pour anonymiser la VoIP (protocole Voice over IP).

- Vuvuzela/Alpenhorn – Un outil de messagerie anonyme, crypté et sans métadonnées qui ne nécessite qu’un nom d’utilisateur Alpenhorn.

- Dissent – Un outil utilisant un algorithme cryptographique plus sûr que Tor. Cependant, il est beaucoup plus lent, de sorte que le prototype actuel ne fonctionne qu’avec les blogs.

- Riffle – Réseau anonyme qui complète les points faibles de Tor, notamment le partage de fichiers.

- Riposte – Un outil de messagerie de diffusion anonyme pour le micro-blogging.

Quels sont les meilleurs projets Tor ?

Le projet Tor est une organisation à but non lucratif composée de chercheurs, d’utilisateurs, de développeurs et d’ingénieurs passionnés par l’idée de fournir à chacun un accès privé et non censuré à Internet. Voici quelques-uns des projets sur lesquels l’organisation a travaillé :

- Navigateur Tor – le navigateur Tor est probablement le projet le plus connu du projet Tor à ce jour. Le navigateur Tor a été officiellement publié en 2002, et il a été un outil instrumental contre la surveillance des gouvernements et des entreprises dans le monde entier.

- Orbot – Orbot est une App Android gratuite qui vous permet de crypter l’ensemble du trafic de votre téléphone Android. Gardez à l’esprit que pour profiter pleinement d’Orbot, vous allez devoir désactiver toutes les applications qui connaissent votre identité (par exemple, les applications de médias sociaux).

- Orfox – un navigateur simple conçu spécialement pour les appareils Android. Idéal pour surfer sur le Web dans l’anonymat mais ne vous protégera pas lorsque vous utiliserez d’autres applications.

- Tails – Tails est un système d’exploitation portable qui peut être utilisé à partir d’une clé USB ou d’un CD. Il n’écrit rien sur le disque dur et est livré avec un ensemble d’applications (dont le navigateur Tor) conçues pour préserver votre anonymat.

- Whonix – est un navigateur Tor mais sous la forme d’un simple système d’exploitation. Il protège votre anonymat et achemine toutes les connexions à travers le réseau de serveurs de Tor et peut fonctionner sous plusieurs configurations.

- Arm – également connu sous le nom d’Anonymizing Relay Monitor, il s’agit d’un outil qui surveille simplement les informations en temps réel sur les relais actuels dans une configuration de surveillance basée sur une ligne de commande.

- Weather – au lieu de fournir des informations sur le moment où il va pleuvoir, cet outil est connecté à un opérateur de relais en s’y abonnant afin que vous puissiez recevoir une notification lorsque le relais est injoignable.

- Atlas – une application Tor simple qui dispose d’informations sur l’état des relais de Tor. Elle fournit une vue d’ensemble des relais listés ou un rapport détaillé pour des relais spécifiques.

- Shadow – un logiciel open-source qui agit comme un simulateur d’événements discrets pour Tor.

- Pluggable Transports – permet de couvrir l’apparence de votre flux de données. Cet outil cache les données et modifie l’apparence du trafic Tor pour qu’il apparaisse comme des données non Tor.

- Stem – une bibliothèque utilisée par les développeurs pour créer des programmes qui fonctionnent bien avec Tor. Elle a été utilisée pour réaliser le projet Arm.

- Bine – une autre bibliothèque pour les développeurs qui accèdent et intègrent les clients et serveurs Tor.

- OONI – un outil de comparaison qui permet de savoir si un article ou des données ont été censurés. Il enregistre un bon résultat et le compare à un résultat non protégé et non crypté pour montrer toute différence et preuve de censure.

- TorBirdy – une extension pour Mozilla Thunderbird qui le fait fonctionner sur le réseau Tor.

- Onionoo – un protocole basé sur le Web qui contient des informations sur l’état actuel du réseau Oignon. Ces informations ne sont pas destinées à être lues, mais alimentent plutôt des applications comme Atlas et Tor2Web.

- OnionScan – un outil qui aide les opérateurs de services Onion à localiser et à corriger les problèmes de sécurité des services cachés pour Tor.

Utilisez Tor sur VPN pour un maximum d’anonymat en ligne

Tor est un excellent moyen d’accéder à Internet de manière anonyme, mais il est accompagné de son propre ensemble de vulnérabilités. Des tiers malveillants exploitent un nombre important de nœuds, notamment des nœuds d’entrée qui désanonymisent et espionnent les utilisateurs par le biais de leur adresse IP. C’est pourquoi je recommande ExpressVPN : il garde votre adresse IP cachée de Tor, ajoutant une couche de protection bien nécessaire à votre anonymat.

Ne me croyez pas sur parole : essayez ExpressVPN avec Tor. C’est sans risque, car tous les abonnements ExpressVPN sont soutenus par une garantie de remboursement de 30 jours. Si vous décidez que ce n’est pas pour vous, vous pouvez facilement demander un remboursement.

Résumé – ce sont les meilleurs VPN pour utiliser Tor en 2025

NDLR : Nous accordons une grande importance à notre relation avec nos lecteurs et nous nous efforçons de gagner leur confiance de par notre transparence et notre intégrité. Nous appartenons au même groupe de propriétaires que certains des produits phares présentés sur ce site : Intego, Cyberghost, ExpressVPN et Private Internet Access. Cependant, cela n'affecte en rien notre méthode d'évaluation, car nous respectons une méthodologie de test stricte.

Laisser un commentaire

Annulez